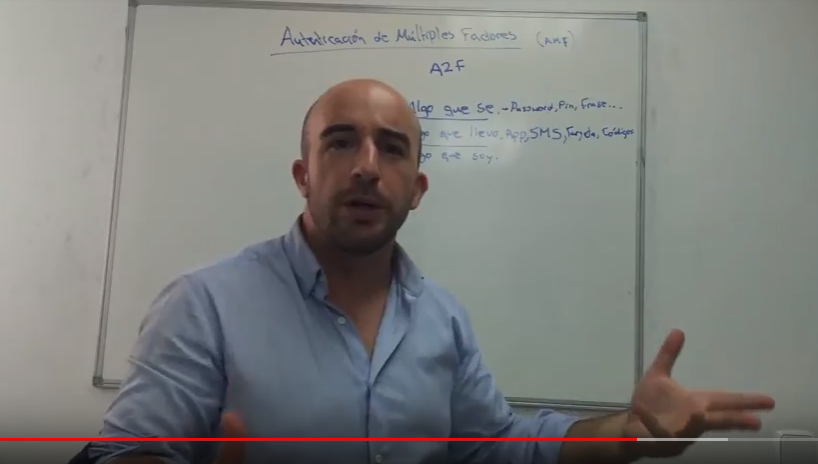

Estos días las redes sociales han estado echando fuego y pestes sobre Facebook. De hecho todos sus competidores y detractores han aprovechado para saltar sobre el lobo herido e intentar hacerle todo el daño posible. La causa ha sido el escandalo por las filtraciones de la empresa de minería de datos Cambridge Analytica. Os explicamos de manera sencilla qué ha pasado, por qué y cómo te afecta. ¿Que ha causado tanto revuelo? Un ex-trabajador de la empresa Cambridge Analytica, Christopher Wylie, experto en la minería de datos y su uso, ha salido a la palestra hablando sobre lo que se ha hecho en esa empresa con la minería de datos. Y cómo han podido influencia en los usuarios en varios temas importantes. Lo que asusta es: La cantidad de datos que han recogido, en este caso de Facebook. Esto afecta a la privacidad de datos. Las implicaciones de sus declaraciones sobre cómo han podido usar dicha información para influenciar la opinión de la gente. Según el podían hacer que un candidato (¿Trump?) tuviera más éxito que otros diciéndole las frases que más éxito podían tener y promoviendo campañas y acciones a favor de ese candidatos. También podrían haber influenciado en otras acciones como el Brexit. Q. Do you believe Brexit wouldn’t have happened without CA? A. Absolutely. It’s important because the referendum was won by less than 2% of the vote and a lot of money was spent on tailored ads based on personal data. This amount of money would buy you millions of impressions. If you targeted a small group, it could be the deciding factor ¿Cómo obtenían los datos? En este caso afecta a Facebook. Parece ser que usaron una aplicación de Facebook creada por un profesor de Cambridge. Si, esas aplicaciones chorras que todos usáis y decís “no pasa nada” (pues sí pasa sí). Dicha aplicación era una encuesta. Lo que no sabía la gente es el dato vital: Al aceptar la aplicación la dabas permiso para ver todo tu contenido: actualizaciones, información del perfil, likes, amigos, publicaciones, mensajes privados…. Pero lo peor (y menos común) es que dicha aplicación también podía obtener la información completa de tus amigos. Aunque ellos no la hubiera instalado. Esto es lo peligroso, porque con unos pocos usuarios, tenían acceso a millones de perfiles, millones de “me gusta”, millones de estados, millones de publicaciones… Un contenido estadístico ilimitado. Una base de datos de opinión y de usuarios. Con eso se podían construir perfiles psicológicos de un país entero. Recogieron 50-60 millones de perfiles en 2-3 meses. Cada vez que advertimos a algún usuario sobre el uso de dichas aplicaciones su respuesta es “no pasa nada, y en el peor caso me afecta a mí, es cosa mía“. Esto ha demostrado que ambas cosas son FALSAS. Podían obtener tu información, y tu inconsciencia hace que también la de TODOS tus amigos. A ver si la gente empieza a ser un poco más consciente del uso de Internet. Podéis verlo todo en esta entrevista de The Guardian. Más información sobre el caso aquí. ¿Es esto normal? ¿Es normal que seamos tan vulnerables? La respuesta es sí y no :-D. Fijaos en cuando le preguntan a este experto en datos si el se fía de alguien en Internet…tarda en contestar. Ya hemos visto que lo mismo pasa con las operadoras, y pasa lo mismo cuando instalamos aplicaciones en el móvil Hay varias cosas en las que insistimos siempre y que queremos que la gente sepa: Todo lo que se sube a Internet es susceptible de ser compartido. Si no quieres sufrir ese riesgo, no lo subas. En Internet el producto eres tú. Te espía todo el mundo para poder venderte productos y servicios…o para cosas peores. Si no te cobran por un servicio, es que el producto eres tú. Internet da una libertad y acceso a información increíble. Pero también tiene sus riesgos. Hay que conocerlos. Hay que conocer el medio y ser conscientes de sus riesgos y cómo protegerme razonablemente. Obviamente también las redes sociales van arreglando fallos. Facebook es la primera afectada por esto y la que ha perdido dinero y reputación. Ya resolvieron este problema en su día, pero nada es totalmente seguro, ninguna plataforma es segura ante el hackeo. No será el último escándalo por seguridad en Internet en una empresa grande. Os dejo las explicaciones de Mark Zuckerberg: ¿Debemos dejar Facebook? Cada uno decide, pero personalmente me parece una chorrada promovida por hipsters y la competencia. Facebook sigue siendo una gran herramienta y tiene su utilidad. ¿Habéis dejado de usar Windows, OSX, Linux o Android por sus fallos de seguridad garrafales? Todos los tienen. De hecho el fallo ha sido por parte de Facebook y por parte de lo usuarios que usaban dichas aplicaciones chorras. ¿Qué puedo hacer para evitar que me roben datos? Al final nada. Un compañero dice que, como mucho, sólo podemos elegir quién nos espía (Google, Microsoft, “los rusos”, “los chinos”, “los americanos”…). Si usas Internet pueden espiarte. Si no quieres que te roben datos, haz como mucha gente paranoica de la seguridad y usa ordenadores sin conexión o cuaderno y boli. Pero te pierdes el mayor avance tecnológico de las últimas décadas. Hay ciertas consejos básicos para reducir los riesgos si decides usar Internet: No subas cosas que no quieras que se compartan. No uses aplicaciones ni programas chorras. Instala software y aplicaciones sólo de fuentes fiables Usa antivirus. Mira bien los permisos antes de instalar extensiones,aplicaciones y apps. Actualiza software, antivirus y sistema operativo. Firefox ha sacado una extensión contra el espionaje en Facebook. No sabemos que tal será pero puedes probarla aquí. Lo que sí que ha hecho este caso es asustar a la gente y hacerles ver que el Big Data puede recolectarse fácilmente y llegar a influenciar hechos reales ya sean políticos o económicos. ¿Las decisiones que tomas, son tuyas o son orquestradas por alguien?