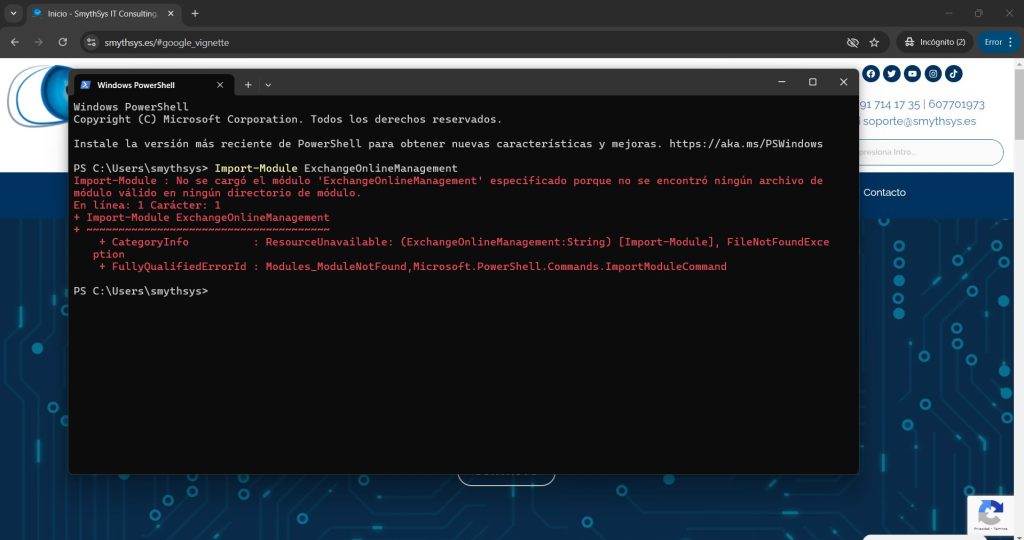

La ejecución de scripts está deshabilitada en este sistema. Solución.

Si intentáis ejecutar algún script en Powershell de Microsoft, puede que os salga un error del estilo “la ejecución de scripts está deshabilitada en este sistema”. Es una característica de seguridad de Windows razonable, están desactivados por defecto. Pero si, por ejemplo, gestionáis Office365, en ocasiones necesitáis realizar tareas por línea de comandos, por ejemplo para conectarse con Exchange. En este vídeo os mostramos la solución. Los comandos que hemos usado han sido (por si los queréis copiar y pegar)