Curos de seguridad básica para empleados

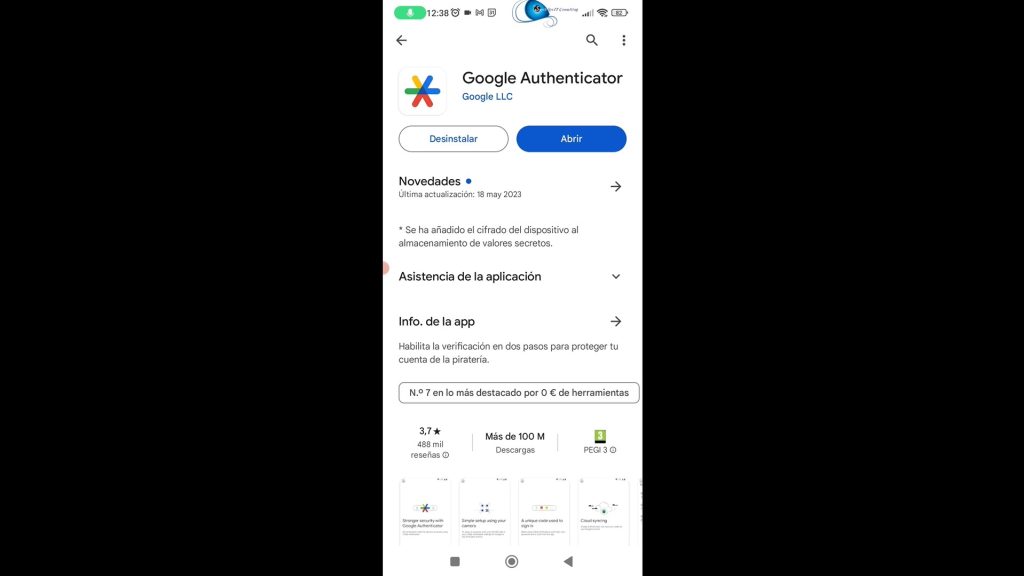

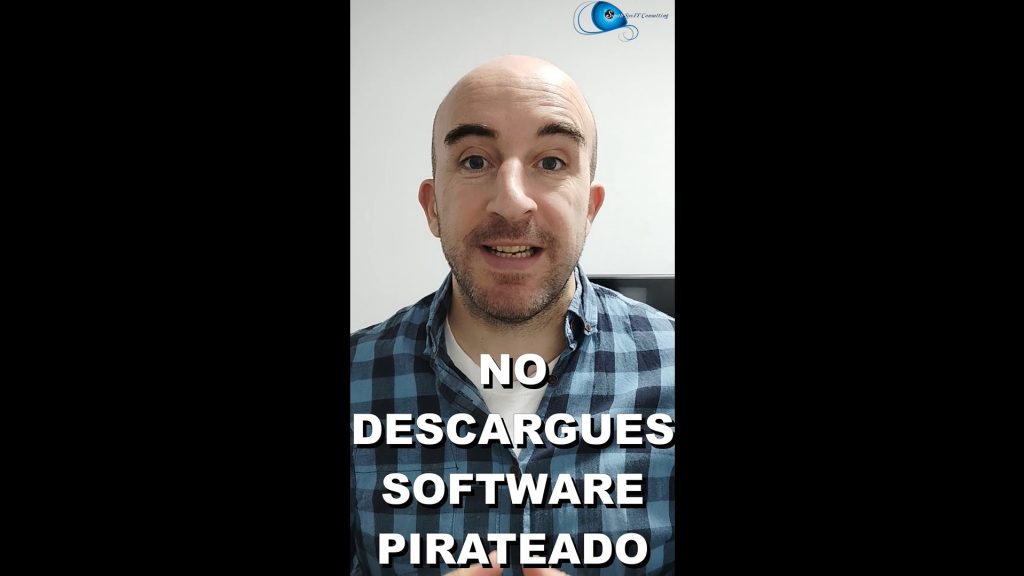

Estamos en un entorno cada día más digital. Esto trae muchas ventajas, pero también amenazas cada vez mayores. La ciberseguridad es crítica en las empresas. Y los empleados son uno de los principales vectores de ataque de los cibercriminales. Es por ello que la formación en seguridad de los empleados se ha vuelto un factor decisivo para las empresas. Si los empleados están formados, conocen los riesgos y saben cómo identificarlos y evitarlos, sirven de primera línea de defensa contra los ataques. En caso contrario, facilitan el trabajo a los cibercriminales. Varios clientes nos han transmitido la necesidad de formación de seguridad básica para sus empleados, así que hemos creado este Curso de Seguridad TIC para Empleados. El curso de unas 2 horas de duración, puede realizarse de manera completa, o por módulos (algunos clientes han preferido dividir la formación en 3 módulos de 35-40 minutos cada uno). En el curso, los estudiantes aprenderán conceptos como: tipos de malware, fraudes en Internet, cómo identificar el spoofing y el phishing, seguridad de contraseñas, gestores de contraseñas y OTPs, VPNs, factores múltiples de autentificación (MFA) etc. Si estáis interesados, sólo tenéis que contactarnos. En este vídeo os explicamos todo. Precios en los enlaces de los cursos.