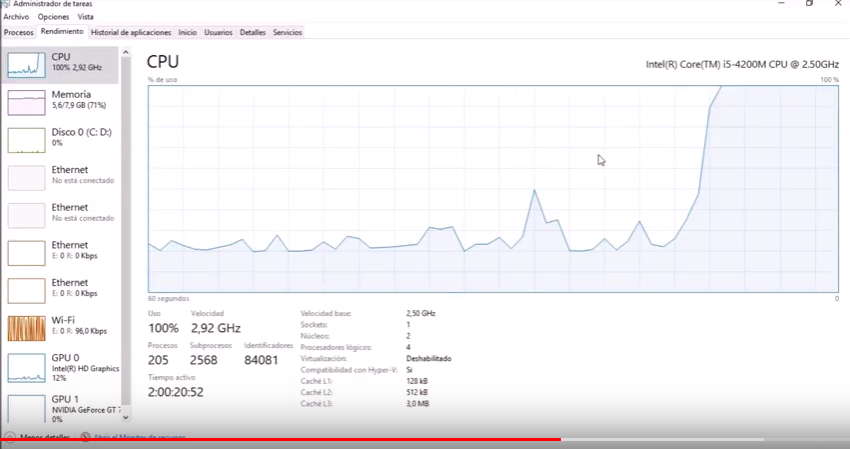

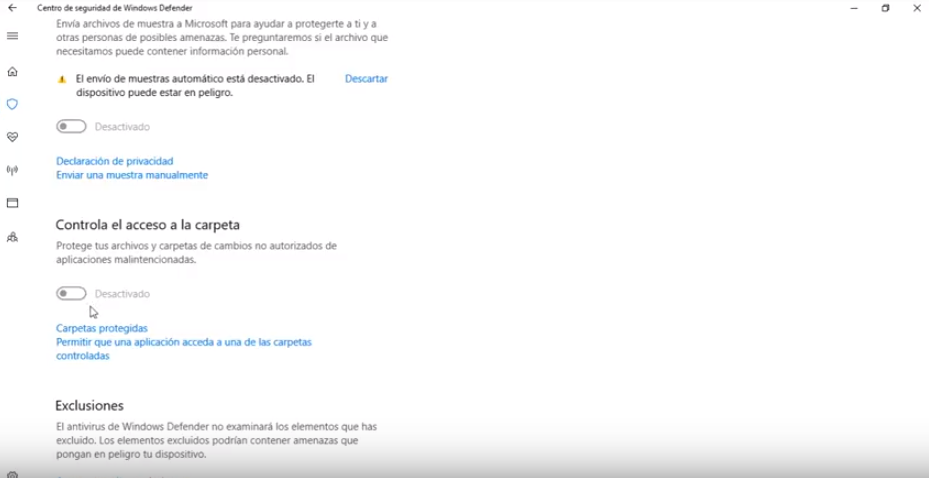

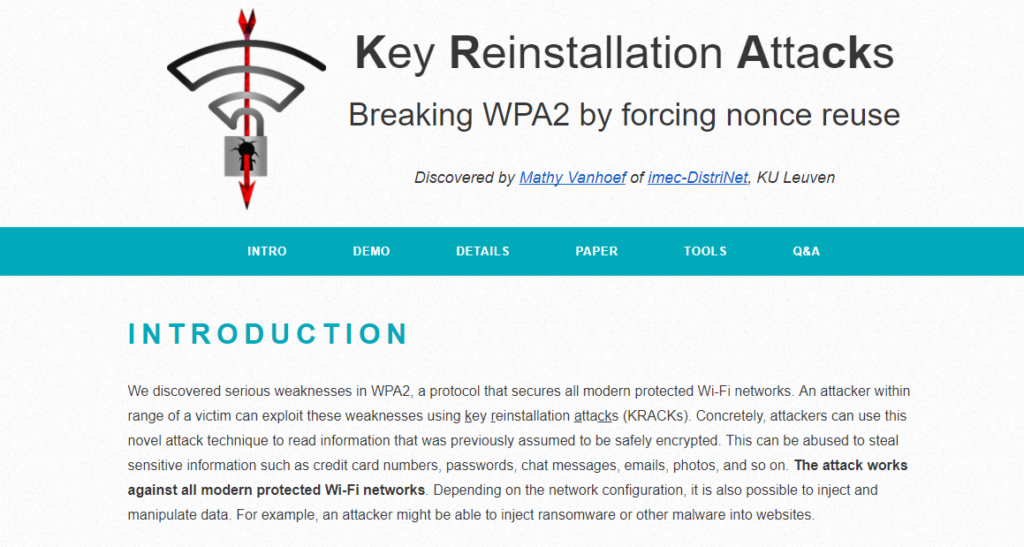

Para hoy teníamos programados otros artículos. No íbamos a hablar de Meltdown, que apareció hace dos días. Pero el progreso de este GRAVE problema con los procesadores, y la aparición de Spectre hace que tengamos que dedicar el artículo de hoy a explicarlo. Para que os hagáis una idea, esto, en el mundo informático, es mucho más grave y afecta a más equipos que el sonado caso de Volkswagen en los coches. Y además, todo indica que también se sabía desde hace un tiempo. Se va a convertir en una verdadera pesadilla para los fabricantes de procesadores Intel, AMD (esos dos tienen el 96% del mercado) y AMR (móviles también). Obviamente esto es independiente de sistemas operativos, afecta a Windows, Mac y Linux porque es fallo del procesador. Como siempre vamos a intentar hacerlo de manera sencilla, no técnica. Si queréis entrar en más detalle os dejo este artículo y este otro. se lo han currado. Chema Alonso le da su toque también en este otro. Nuestro objetivo es explicarlo para gente normal. El martes 2 de enero algunos medios especializados empezaron a hablar de un fallo de diseño en los procesadores Intel. En casi todos los procesadores fabricados desde 1995. Este fallo, llamado ahora Meltdown, es un kernel memory leak, una “fuga de memoria” del kernel que permite a aplicaciones sin derecho de administrador a acceder a cualquier dato de otros procesos. El kernel es la parte del sistema operativo que comunica software con hardware (procesador). Es la primera capa del sistema operativo, su parte central. El fallo del CPU hace que el kernel no pueda gestionar bien los permisos y cualquier aplicación pueda acceder a datos como contraseñas o datos personales. Muy grave. Manda al garete la seguridad de cualquier ordenador, servidor, cloud computer etc. No se libra nadie. Os dejamos un ejemplo: Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP — Michael Schwarz (@misc0110) January 4, 2018 La solución era parchear los sistemas operativos, cosa que Linux hizo enseguida y los demás se pusieron a trabajar en ello. Con un inconveniente. Dicho parche parece que podía ralentizar los equipos entre un 5% y un 30%. Imaginaos lo que puede hacer eso para los servidores (30% más lentos en las webs o servicios cloud) o para los particulares que vean que sus ordenadores van 30% más lento. Un desastre. Y son lentejas, hay que hacerlo si queremos conservar un mínimo de seguridad. En principio se pensaba que afectaba sólo a Intel (que lo ha confirmado pero como diciendo “sí pero no sólo soy yo”), aunque se sospechaba que podía no ser así. Y apareció su “colega” Spectre. Más serio, que afecta también a AMD y AMR (por lo tanto a más del 96% de ordenadores y muchos dispositivos móviles). Y sin solución inmediata. Meltdown y Spectre son similares. El primero se carga el sistema que evita que las aplicaciones accedan a otras. El segundo engaña a otras aplicaciones para que le dejen cotillear sus entradas de memoria. El primero tiene solución, el segundo se está estudiando. ¿Te afecta esto? Sí, con que tengas un ordenador te afecta. Si usas servidores o Cloud también. ¿Qué puedes hacer? Actualizar. Como siempre hay que mantener los sistemas operativos de todos los dispositivos actualizados. Les toca a las empresas trabajar para sacar las actualizaciones. Y en cuanto salgan dichas actualizaciones te toca a ti instalarlas. A menos que quieras equipos totalmente desprotegidos. Los que tenemos servidores dedicados también debemos actualizar y parchearlos. ¿Afectará al rendimiento? Nadie lo sabe. Todo apunta a que sí en alguna cuantía. Seguramente en los equipos personales poco y más en los servidores. Pero no hay más remedio. O totalmente vulnerables, o algo más lentos. Y por último, ya no en el plano informático, puede que hayan implicaciones también legales. Porque parece ser que los directivos de Intel (y a saber otras empresas) ya conocían este fallo y “sospechosamente” vendieron parte de sus acciones hace unos meses (sacar rendimiento de información privilegiada, ocultar información etc). Veremos qué ocurre con este tema.