¿Por qué entran virus en empresas grandes como Telefónica? Ransomware

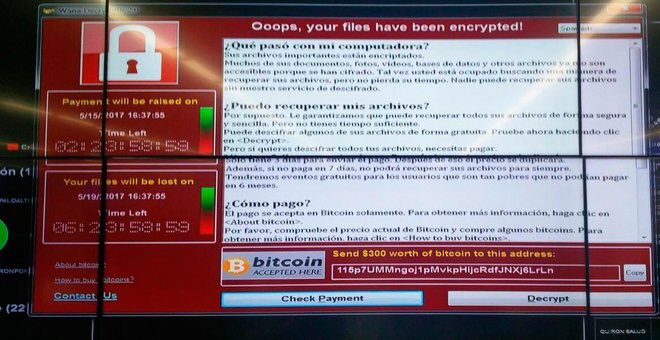

Hace unos días hemos tenido un ataque que ha afectado a muchas empresas en más de 70 países. En España la más famosa entre los afectados es Telefónica, en Inglaterra los hospitales. Se rumoreaba que, en España, hubiera afectado (y seguro que lo ha hecho) a muchas otras grandes. Mucha gente estaba haciendo bromas sobre por qué entran virus en empresas como Telefónica, y muchos otros haciendo bromas sobre cómo “se la han colado” a Chema Alonso, el famoso hacker (=experto en seguridad), Chief Data Officer de Telefónica y del que tanto hablamos aquí. Los que hemos gestionado varios sistemas, o hemos trabajado en IT (TIC) en empresas grandes comprendemos un poco más qué ha pasado, de hecho en SmythSys lo comentábamos en el momento de la noticia, y este post (que puede que nadie lea), intenta explicar un poco las razones para los que no sean profesionales de informática. Os dejamos varios puntos que creo que aclaran un poco más el tema. Lo primero comentar que, como ha dicho Chema en Twitter, el no es responsable de la seguridad de la LAN (intranet de usuarios y zona afectada) de Telefónica. No puede estar en todo, tiene otras responsabilidades. Para más inri estaba de vacaciones como ha comentado en un gran post. Aún así fue de los primeros en dar la cara, dejó las vacaciones y ayudó a sus compañeros. Lo siguiente es informar de manera resumida (y espero que no muy técnica) cómo se infectaron los sistemas. Fue por un virus ranswomare (WannaCry). Este virus aprovecha un agujero de seguridad (MS17-010) descubierto y “pacheado” (tapado) en Marzo de este año. De hecho forma parte de los agujeros de seguridad que comentamos hace días. Por eso hemos bromeado en Twitter que si Telefonica nos hubiera leído….Si, como si toda una gran empresa va a leer un blog de una pyme. Además no es realista por lo que vamos a comentar más abajo. La entrada del virus es la más frecuente en estos casos, un correo que tiene un adjunto, o un enlace con el virus. El famoso ataque masivo que dice la prensa no es mas que un montón de correos enviados con este enlace. Alguien abre el correo, y pincha donde no debe, se descarga el virus. Por lo tanto la entrada es un usuario que se equivoca. El virus, mientras cifra el contenido de algunos ficheros del ordenador, busca en la red otros ordenadores con la vulnerabilidad. Cuando detecta ordenadores que no están “pacheados”, los infecta. Es decir sólo afecta a ordenadores que no tienen el parche instalado. Cuando un ordenador se infecte, lo mejor es desconectarlo directamente de la red, como hicieron los de Telefónica. Hacer que no afecte a otros equipos. La pregunta que surge entonces (y ahí está una de las claves) es, ¿por qué no aplicaron el parche a todos los equipos? Esto sería lo más razonable, pero no es posible en las grandes empresas. Es muy común tener, en estas empresas, versiones antiguas de sistemas operativos en equipos antiguos. Y sistemas sin parchear. ¿Por qué? Porque tienen muchas equipos con muchas configuraciones distintas. En ellos, muchas veces, hay programas (contabilidad, de gestión, de diseño, hechos a medida, antiguos….) que sólo funcionan con ciertos equipos o versiones de Windows, IE etc. Estos programas suelen ser MUY importantes, y cualquier actualización hay que probarla antes, para que no afecte al funcionamiento del equipo o del programa. No podemos instalar actualizaciones a lo loco, y de repente, ver que nuestro departamento de contabilidad no puede facturar, o que hemos hecho que decenas de ordenadores no arranquen. Esto hace que, en las grandes empresas, siempre existan equipos “vulnerables”. Hay ciertas cosas que la gente debe entender y se refleja muy bien en este caso. NO ES POSIBLE evitar 100% una infección de virus, ni las grandes pueden. Sólo puedo reducir el riesgo y tener mecanismos que minimicen el impacto. Tener copias de seguridad y un plan de acción o contingencia por si ocurre algo parecido. Los informáticos solemos estar acostumbrados a aplicarlos. Cuidado con los ransomware…no hace nada de gracia que te infecte uno de esos virus. Son un riesgo serio del que llevamos tiempo avisando. El punto más inseguro de un sistema son siempre los usuarios. Las infecciones suelen entrar por un usuario que comete un error. Y no hay antivirus, o firewall que evite esto. De nada sirve una verja enorme y una alarma buena, si el usuario abre la puerta y deja pasar al ladrón. No abráis correos de desconocidos ni pinchéis donde no sabéis ¡¡¡LECHE!!! Los parches de Windows no son una tontería. Los particulares y PYMES debemos tener los sistemas actualizados, es una medida esencial para evitar infecciones (reducir el riesgo). Las grandes…lo tienen más difícil.