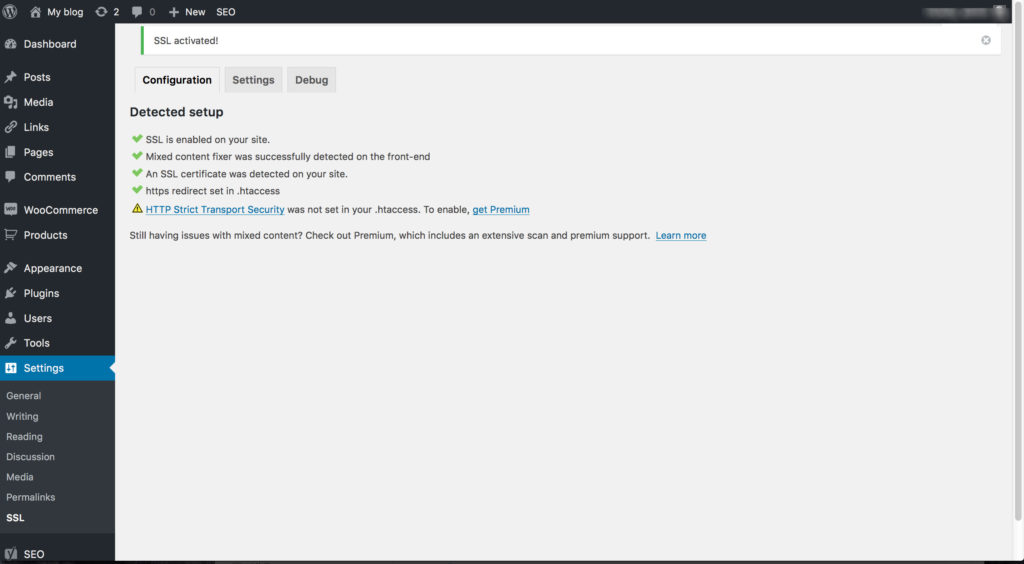

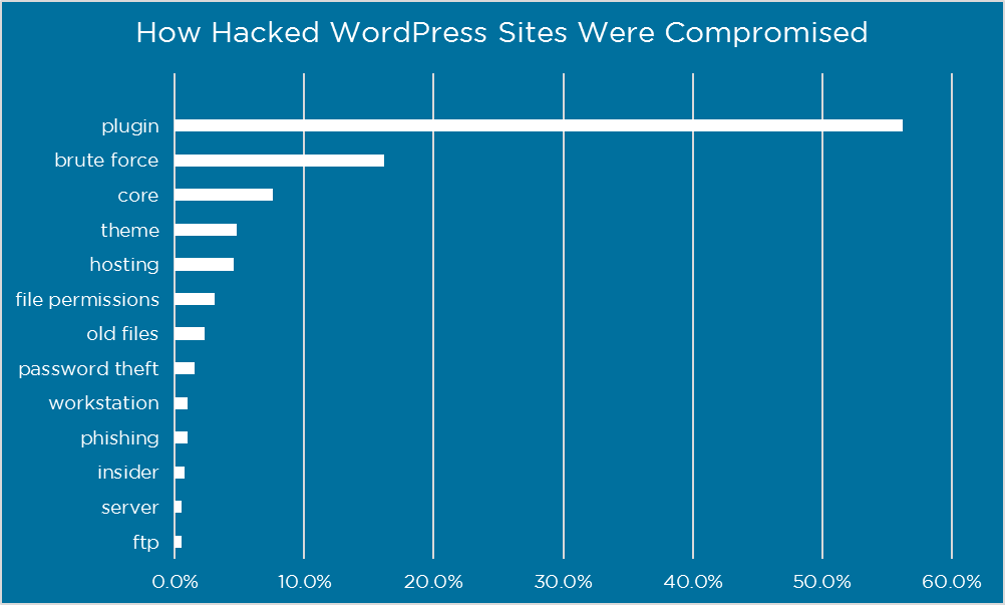

Si tienes una página web, hay una gran posibilidad que la tengas en WordPress. Según estadísticas de W3techs, WordPress es el motor del 26,6% de las páginas web que existen, y es el gestor elegido en un 59,4% de las páginas que usan un gestor de contenidos. Es por eso por lo que es también uno de los sistemas más atacados y con más riesgo de que se vean comprometidos. ¿Por qué querría nadie atacar mi web? Hay muchas razones por las que alguien querría atacar tu web, por poco importante que creas que sea. Las enumeramos rápidamente: Dinero: La razón más importante y más común. A grandes rasgos hay dos maneras de ganar dinero con el ataque. 1)Por un lado pueden introducir código en tu página que haga que los usuarios que la vean se descarguen programas tipo viruso (ransomware, spyware, pharming….). De esa manera eres un foco de infección y, cuando se descargan el programa, este les roba datos de cuentas bancarias etc. 2) Por otro lado pueden insertar código en tu web que redirija a los usuarios a sus páginas o a anuncios de las mismas, de manera que les proporcione dinero por clic. Y pueden ganar mucho así. Por ver si pueden: hay mucha gente aburrida, o probando cosas en Internet….y muchas veces el reto de “ver si puedo entrar en esta web”, es suficiente para atacar y destruir tu página. Uso de recursos: tu web puede hackearse para usarla para otras actividades. Como hacer que forme parte de una botnet, para hacer ataques de denagación de servicio o de fuerza bruta a otros servidores o para enviar spam. Cuantos más servidores tengan en estos grupos atacados, mejor (y antes) realizan esas actividades ilícitas. Se calcula que hay más o menos medio millón de ataques por minuto en el ciberespacio, y más de 30.000 webs son hackeadas al día. ¿Qué puede pasar si tu web es hackeada? Por un lado se pueden estar realizando actividades delictivas desde ella. Puede ser un foco de virus. Imagínate la imagen si alguien se infecta por un virus o le roban la cuenta por entrar en tu web. En ambos casos anteriores, limpiar la web puede ser más caro que un mantenimiento mensual o trimestral. Directamente te puede afectar porque, en el ataque menos dañino, la web “se caiga”. Esto, si tienes copia de seguridad, no conlleva mas que volver a subirla (tiempo o dinero). ¿Pero la tienes? Muchos no. Los buscadores como Google ahora muestran mensajes de alerta MUY llamativos cuando detectan que tu web tiene código malicioso. Esto da una imagen horrible a tu marca. Obviamente puede penalizarte en el SEO y ser muy difícil recuperarse (y caro). Google pone el aviso en seguida, y luego puede eliminarte del buscador (no se si es mejor aparecer con el aviso o que te quite). Si te elimina del buscador, puedes tardar meses de mucho trabajo en recuperarlo. Tu dominio puede aparecer en listas negras (una o varias) lo que afecta, no sólo al SEO, sino también a correos (más opciones de aparecer en la carpeta de spam o de ser devueltos). En el caso que tratamos, una página de WordPress, ¿cuales son los métodos de ataque más comunes? Lo podéis ver en la imagen de la derecha. Esta imagen refleja claramente que, si haces una labor preventiva de mantenimiento y actualización de los plugins de tu página, del core (el propio Wordpress), así como un control o políticas de control de la fortaleza de las contraseñas, reduces en más de un 70% el riesgo de ataques a tu página. Por lo tanto, Razones para actualizar un WordPress: Seguridad. Obvio. Cada actualización de los componentes tapa agujeros de seguridad. Correcciones. Tanto de la funcionalidad de WordPress, como del tema y plugins. Nuevas funcionalidades. Del core. WordPress está mejorando cada día. Compatibilidad de los componentes. Cuanto más actualices, más compatible será. Aunque si no actualizas otros componentes…puede que tengas problemas por actualizar. Si no puedes, o no sabes, realizar tu este mantenimiento, puedes contratar empresas que, como la nuestra, lo hagan cada cierto tiempo. Prevenir, siempre es más barato que lamentarse y curar después.