Los creadores de TeslaCrypt proporcionan la clave y ya hay programas para desbloquearlo

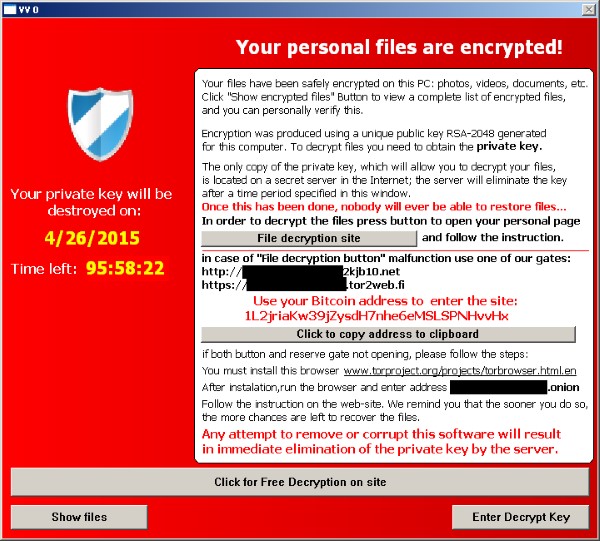

Ya hemos hablado recientemente de los ransomware, uno de los mayores peligros para los usuarios hoy en día. Las últimas versiones cifran hasta dos veces, haciendo imposible la recuperación de los ficheros infectados. La gente sólo puede optar por formatear o pagar (no recomendado por lo explicado en el artículo). Hace unos días, me imagino que por ver las orejas al lobo, o porque hayan llegado a un pacto con la justicia, los creadores de uno de los ransomware más famosos han anunciado que dejaban sus actividades. Los técnicos de Eset contactaron con los creadores de TeslaCrypt pidiendo la clave, y estos lo han publicado online. Puedes ver más acerca de la historia aquí. La gente de Eset ha desarrollado enseguida un programa para poder desencriptar los ficheros (lo que les va a dar mucha notoriedad). El programa puedes descargarlo aquí y en la página veis como usarlo (aquí en español). Una curiosa noticia, y buena si alguien se infecta a partir de ahora por las variantes de este virus (v3 y v4). Pero mucho me temo que es tarde para los casos que hayan sido infectados antes. Estos ya habrán formateado o pagado. Así que la noticia queda casi como anecdótica. Además, lo más peligroso de los ransomware, en mi opinión, es el concepto: la manera tan sencilla de atacar a los usuarios, y el gran estrago que causan, para luego sacar un rendimiento económico. Recordad: no abráis emails ni ficheros (especialmente excel, zip rar etc) de origen desconocido.