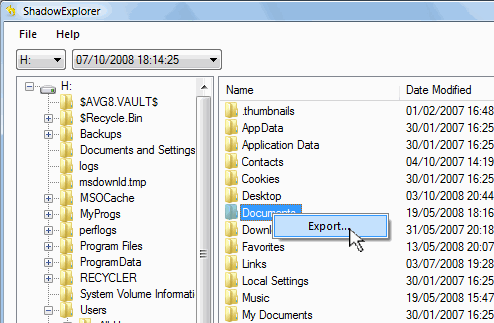

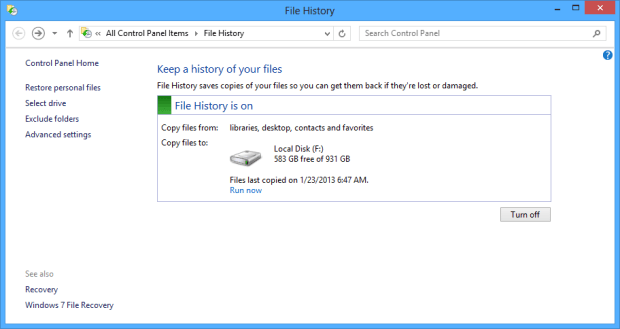

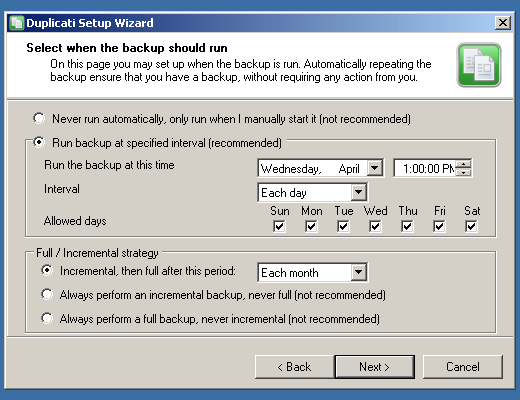

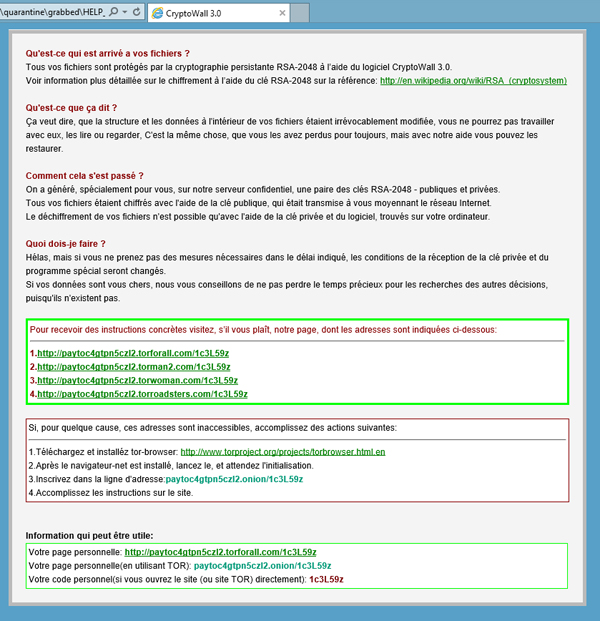

Desde hace un tiempo llevamos avisando de un tipo de virus con bastante mala leche, los conocidos como ransomware. Y se llaman así porque cuando infectan tu ordenador te cifran tus archivos y piden un rescate (ransom) para darte la clave de desencriptación. Pero no somos los únicos, podéis ver muchos avisos hace unos días desde OSI Seguridad. https://www.osi.es/es/actualidad/avisos/2015/03/se-hacen-pasar-por-correos-para-enviarte-un-virus https://www.osi.es/es/actualidad/avisos/2015/03/podria-llegar-tu-correo-un-regalo-en-forma-de-ransomware Hay de dos tipos los que te bloquean la pantalla como el virus de la policía y piden rescate, o los que cifran ficheros. Los primeros que vimos, del segundo tipo y de esta nueva oleada, en clientes fueron variantes del virus de la policía, pero ya hemos hablado del CryptoLocker, otro de los más famosos y existe TeslaCrypt y otros. Hoy hemos visto variantes del CryptoWall (versión 3). Todos parecidos, piden un rescate (va subiendo, ahora son unos $500), y se van complicando (te sale un aviso con unas páginas de Tor a las que acceder etc). Hoy intentamos contestar a las principales preguntas sobre estos tipos de virus y hacemos recomendaciones para evitarlos lo máximo posible. ¿Como te infectas? Hay varios focos de infección. Parece que el mayor es el correo electrónico (del banco, correos, tráfico etc). Pero también aparece en pdf , a través de webs o si tu ordenador ya está infectado por malware (y ese malware trae el virus). Obviamente al final es una mezcla, un correo con un zip o un pdf, un email que te lleva a una web etc. ¿Es suficiente tener antivirus? NO. Es una duda y respuesta común entre los clientes: “pero tengo antivirus”. No es suficiente, el antivirus lo detecta si lo ve en tu ordenador o lo analiza, pero si tu, pinchando o entrando en una web, lo ejecutas, puede que sea tarde. Además los virus cambian de versión muy rápido y los antivirus no son capaces de detectar todo. ¿Debo pagar? Buena pregunta. La respuesta obvia desde el punto de vista de seguridad informática es no. Eso sólo ayuda a que esta gente siga haciendo de las suyas (y con más dinero). Sobre todo porque antes pagar no te llevaba a nada. Pero claro cualquiera le dice a alguien que ha perdido ficheros muy valiosos que no lo intente….y ahora parece que los criminales están cumpliendo su palabra de devolver los datos. Por lo tanto la respuesta es te recomendamos muy encarecidamente que no pagues. ¿Cómo limpio mi ordenador? Programas como Malwarebytes detectan y eliminan la mayoría de estas infecciones. Además de eso, pasa todas las herramientas FIABLES posibles y un escaneo profundo con un buen antivirus. Usa los antivirus en línea para tener una segunda opinión cuando pienses que esté limpio. Cuidado que infecta también a unidades de red, discos USB conectados etc. ¿Como me protejo de estos virus? Vamos a lo interesante. Como siempre el mayor antivirus es el usuario. Si el usuario pincha donde no debe o descarga programas que no debe no hay antivirus que valga, el bicho entra. Además la prevención es la mejor cura. Pero os dejamos unos consejos. Haz copias de seguridad. LO MAS IMPORTANTE. Si entra y la tienes no tienes de qué preocuparte. Es sencillo poner un programa automático y que se haga sólo en un disco o unidad de red. Además si la copia de seguridad es en la nube que esté encriptada. No abras correos que gente que no conozcas o que no hayas solicitado. De hecho bórralos. Ni siquiera pinches en ellos si tienes la vista preliminar de Outlook activada. Ante una duda bórralo. No descargues programas ni ficheros de webs no fiables. Cuidado al seguir enlaces incluso en correos de gente conocida o documentos conocidos. Nunca pinches en enlaces acortados. Mantén el antivirus, el sistema y los programas actualizados. Mantén también tu ordenador libre de malware con escaneos periódicos. Instala antivirus con protección web y protección de e-mail. Volvemos a lo mismo, no es un bloqueo, pero ayuda. Para más información escuchad este audio en online por Sophos (en Inglés): https://soundcloud.com/sophossecurity/sophos-techknow-dealing-with-ransomware Esperemos que os ayude.