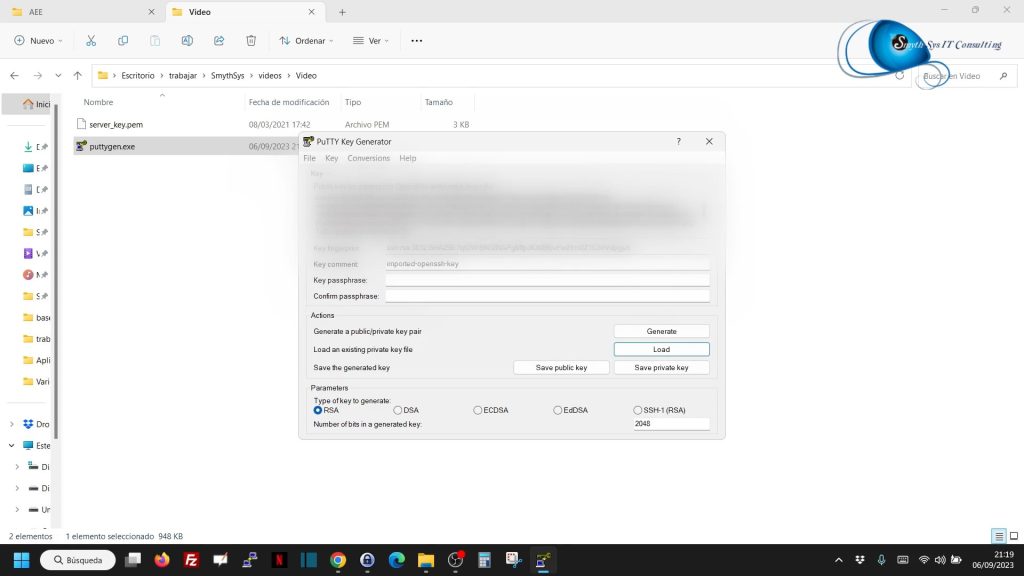

La semana pasada Google anunció que activaba las Passkeys para las cuentas privadas de Google. Ya se pueden generar passkeys para dispositivos en las cuentas no comerciales. Y el artículo tenía de título “El principio del fin de las contraseñas“. Esto realmente parece que va a ser así, muchas grandes empresas (Paypal, Apple, Google, Microsoft, Amazon, Intel, Visa,etc…) se han puesto de acuerdo, siguiendo las directrices comunes del Fido Alliance, para implementar estas Llaves de acceso y desechar las contraseñas definitivamente. ¿Por qué librarse de las contraseñas? Las contraseñas no son seguras, desde hace mucho tiempo. Por muchísimas razones. Por un lado las tienen dos partes (el usuario y el servicio), lo que multiplica las opciones de ataque. Además, una o las dos partes guarda dicha contraseña en Internet (peligroso). Por otro lado, dependemos de la contraseña que ponga el usuario y, como el cerebro humano no es perfecto, estos (en vez de usar gestores de contraseñas) usan contraseñas sencillas, usan siempre la misma, la escriben en post-it, las pegan debajo de los teclados….el ser humano es un gran defecto en este sistema. Se han hecho mejoras a este sistema, como la autenticación de múltiple factor (obligatoria en muchos servicios). Pero tiene sus fallos (SIM swapping etc), para muchos no es cómoda y, por lo tanto, todavía hay muchísimos usuarios que no la usan en los servicios donde no es obligatoria. Hay que tener en cuenta que un gran porcentaje de los intentos de acceso a las cuentas diariamente son ataques. Con el sobrecargo de tráfico que produce y los problemas económicos para las empresas al tener que contrarrestarlo y arreglar sus efectos. SOLUCIÓN: CIFRADO ASIMÉTRICO. CLAVE PÚBLICA Y CLAVE PRIVADA. En los años 1976-1977, gente como Ralph Merkel, Whitfield Diffie y Martin Hellman (algoritmo de Diffie-Hellman) y Ron Rivest, Adi Shamir y Leonard Adleman (algoritmo RSA) sentaron las bases para lo que se conoce como cifrado asimétrico. Este ya te lo explicamos un día, pero hemos hecho un vídeo resumen en menos de un minuto que os dejamos aquí: Este es el cifrado que se usan constantemente en Internet, cada vez que accedes a una web, usando certificados públicos y privados SSL tanto de la web como de tu navegador, para la comunicación entre páginaweb-navegador y navegador-páginaweb. Y este es el método que se usa en el objetivo del artículo de hoy: las Passkeys o Llaves de Acceso (no me gusta el nombre en español). Passkeys: cómo funcionan. Como hemos dicho más arriba las Passkeys se basan en el cifrado asimétrico. Cada vez que quieras usar un servicio (Gmail, Facebook, Instagram) por primera vez en un dispositivo, este te va a dar la opción, si no lo tienes, de crear un Passkey. Esto es importante, se guarda en tu dispositivo (también se puede guardar en el KeyChain de Apple y pronto en gestores de contraseñas). El servicio guardará una clave pública para ti en su sistema (que si has visto el vídeo anterior no importa que esté en Internet) y una clave privada en tu dispositivo. Esta clave privada no la sabe el usuario, sólo el dispositivo. no se transmite por Internet, no se comparte….acabamos de reducir muchísimo las opciones de ataque.Para primera generación de clave pública/clave privada en un dispositivo, tienes que darle autenticación extra, por ejemplo confirmarlo con autentificación biométrica, o con el patrón de desbloqueo de tu dispositivo, para asegurar que eres tú. Cuando vayas a acceder al servicio, de manera oculta para el usuarios, este mandará un mensaje cifrado con tu clave pública que sólo la clave privada de tu dispositivo puede descifrar. Si lo hace…entras. Así que, otra de las ventajas, es que sólo tienes que introducir el usuario para acceder a un servicio. El resto ocurre en el fondo, entre el servicio y el hardware de tu dispositivo. Acabamos de eliminar dos de los grandes problemas de las contraseñas: el usuario (y cómo gestiona las contraseñas) y el tener claves importantes en Internet (la pública es la única que está y no importa). Te lo explicamos en este vídeo. Esto hace preguntarse varias cuestiones….algunas de las cuales se irán respondiendo según se implante el sistema. Pero ya hay respuestas para otras. Lo que está claro es que el sistema viene para quedarse. Y que parece que va a disminuir las opciones de que accedan a nuestros servicios, y mejorar la experiencia de usuario.