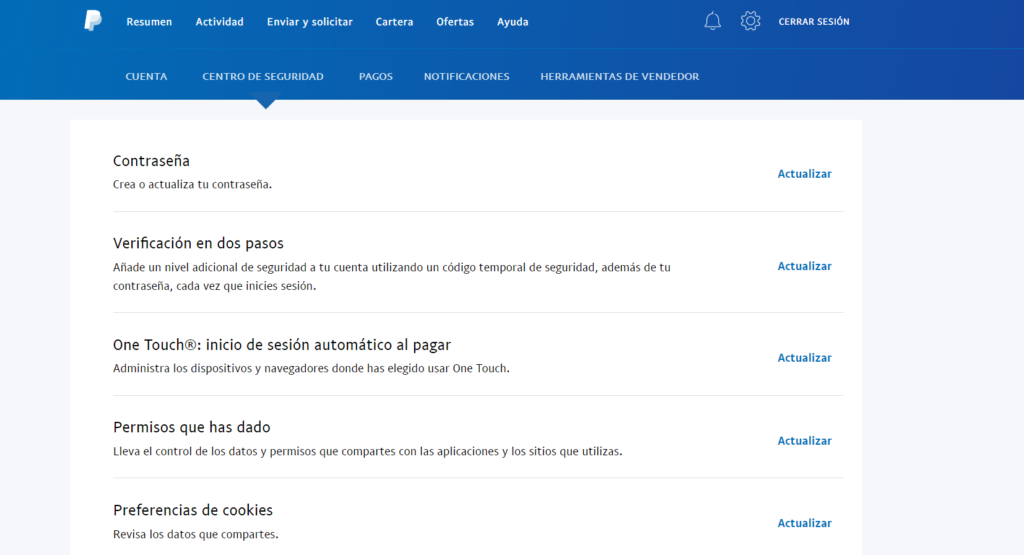

Hace unos días un cliente nos ha contactado porque la empresa que les gestionaba la web no les había configurado una copia de seguridad. Y querían una solución. Les contamos lo que vamos a contaros hoy aquí. Las copias de seguridad de una web en WordPress puedes tenerlas de dos maneras: Si tienes control de tu servidor (un servidor dedicado) puedes tener sistemas de copia de seguridad externos, con copias incrementales, con gestores de copias etc. Por ejemplo nosotros tenemos un servidor dedicado a las copias de seguridad, con un programa que gestiona las mismas, así como sus recuperaciones.Es más cómodo, más seguro y es independiente de WordPress. Funciona aunque éste no funcione o esté dañado, y permite recuperar las páginas de nuevo independientemente de tu CRM. Lo más normal es que no cumplas el punto 1, porque estés usando un alojamiento (hosting) compartido. En ese caso, puedes usar plugins de backup (copia de seguridad). De hecho, siempre recomendamos hacerlo aunque dispongas del punto 1. Porque nunca hace daño tener dos sistemas de respaldo. Y porque los propios usuarios pueden usar este sistema y, muchas veces, recuperar la web, o hacer copias antes de un cambio, sin tener que llamar a los técnicos. La copia de seguridad que se configure en el plugin puede ser externa (mejor) o interna (en los propios directorios del alojamiento). La segunda opción es peor…pero a veces no queda más remedio. Hoy os hablamos de los plugins de copia de seguridad que más usamos en diferentes proyectos para que podáis tenerlos como referencia rápida. Plugins de backup para WordPress. BackWPup: Es el plugin que más usamos, y más tiempo llevamos usando, sin duda. Te permite crear diferentes tareas perfectamente configurables. Por ejemplo puedes crear una tarea mensual, una semanal, una completa, una sólo de base de datos… las opciones son enormes.Puedes elegir de qué hacer la copia (ficheros o base de datos), dónde (en el alojamiento o en sistemas externos), cada cuanto, excluir ficheros o directorios y mucho más.Además, puedes crear alertas que te avisen cuando haya errores.Restaurar: te permite descargar la copia de seguridad y subirla manualmente. Algo que para la mayoría de los usuarios puede ser peor…pero a los desarrolladores nos gusta. Updraft Plus: nuestra segunda opción. Cuando el anterior no funciona porque la tarea se queda colgada, usamos este. Está pensado para usar servicios externos pero también permite hacer copias de seguridad locales. Si quieres uno sencillo de usar puede ser una buena opción porque permite crear respaldos, y restaurar, con un sólo clic. Y luego también te deja personalizarlos al máximo.Rápido, fácil y sencillo. Por eso tiene tanto éxito.Restaurar: puedes restaurara ficheros o base de datos de manera conjunta o independientemente y desde la interfaz del plugin. BackupGuard: el plugin permite hacer copias de seguridad locales y en la nube, y restaurarlas de manera sencilla. Con muchas opciones de respaldo. Vaultpress: sistema de copia de seguridad de Jetpack. Es de pago pero permite copias de seguridad a tiempo real o diarias y puede ser interesante para webs críticas. Estos son de los que más nos fiamos y hemos probado. Si, en el futuro, probamos más, los incluiremos aquí.