Equipos con Kaspersky Internet Security que no permiten seleccionar certificado. Solución.

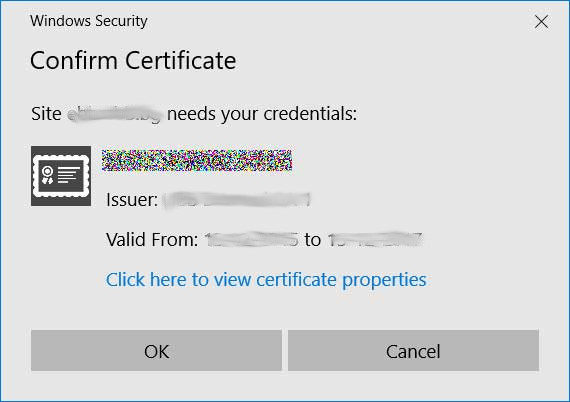

Os dejamos la solución a otro Poltergeist extraño, por si os lo encontráis. El caso es el siguiente, nos llamó un cliente para decirnos que cuando intentaba entrar en páginas con certificado en ciertos ordenadores, le salía una página para elegirlo la primera vez. Pero las siguientes veces entraba siempre con el mismo certificado. Por más que cerraba sesión, y cerraba el navegador, volvía a entrar con el mismo. Tenía que reiniciar para poder elegir de nuevo (y claro, no es manera de trabajar). Solución. Lo primero que nos dimos cuenta es que la petición de certificado era distinta a la del navegador, porque la emitía Windows Security en vez del navegador. Lo segundo era que sólo pasaba en los equipos con Kaspersky Internet Security. Al final dimos con la solución, Kaspersky Internet Security. El problema es con su certificado. Tienes varias opciones. Usar otro antivirus y quitar Karpersky. Deshabilitar el escaneo de web por Karpersky. No parece buena solución, quedáis muy inseguros…pero lo dejamos como opción. Tenéis que ir al equivalente en Español de. Settings of product –> Addition –> Network–> click on “Do not scan encrypted network traffic “ Instalar el certificado de Karpersky, más información aquí. Nuestra opción recomendada: en el mismo sitio que el punto anterior puedes crear exclusiones. De esta forma estos sitios no serán escaneados por Karpersky, pero el resto de páginas si. Veréis que cuando activáis alguna de las soluciones anteriores, y reinicias el navegador, os deja elegir el certificado, con el pop-up del navegador y cada vez que entréis.