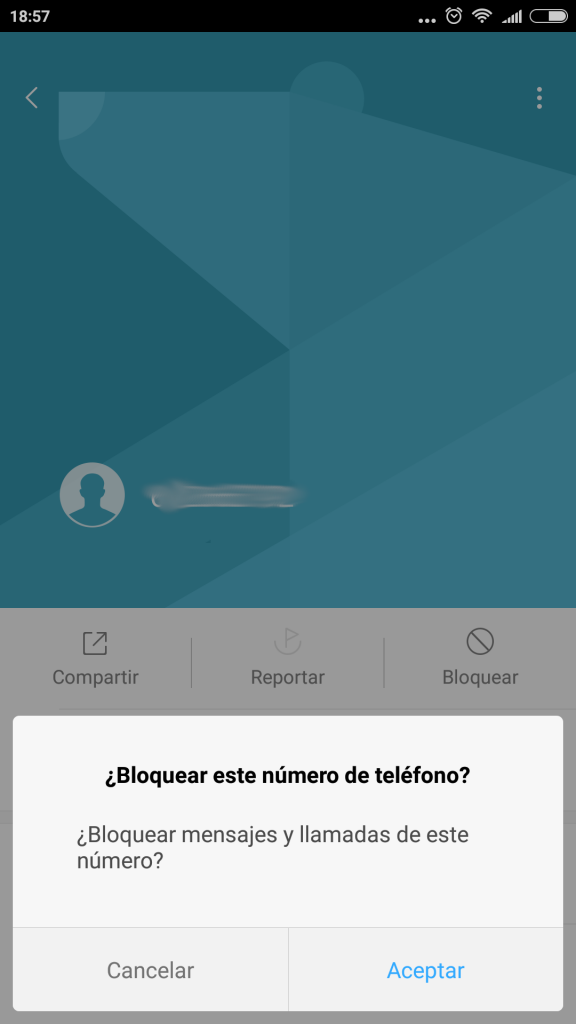

Cuidado con las aplicaciones chorras que instaláis. En Internet si algo es gratis el precio ERES TÚ.

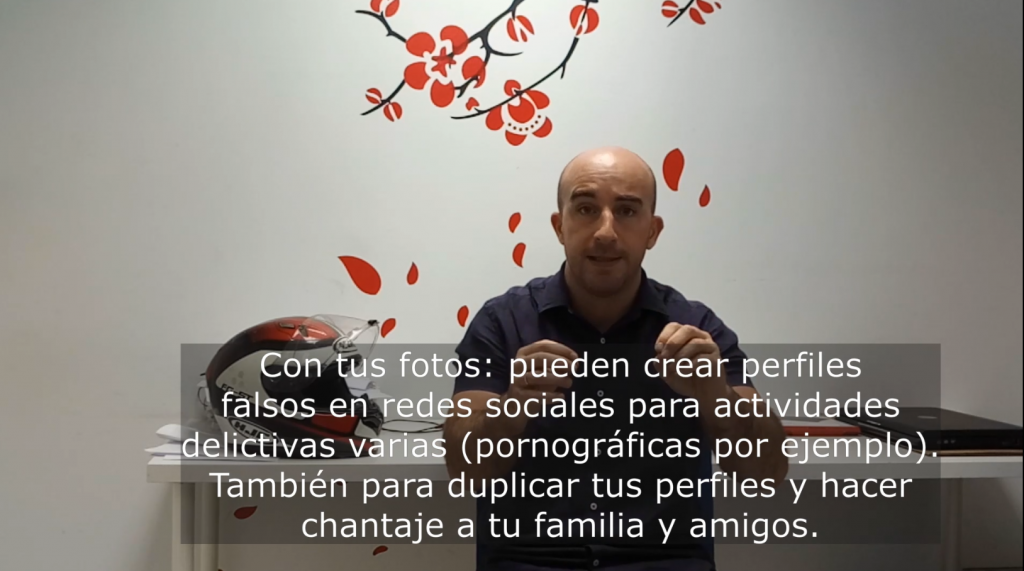

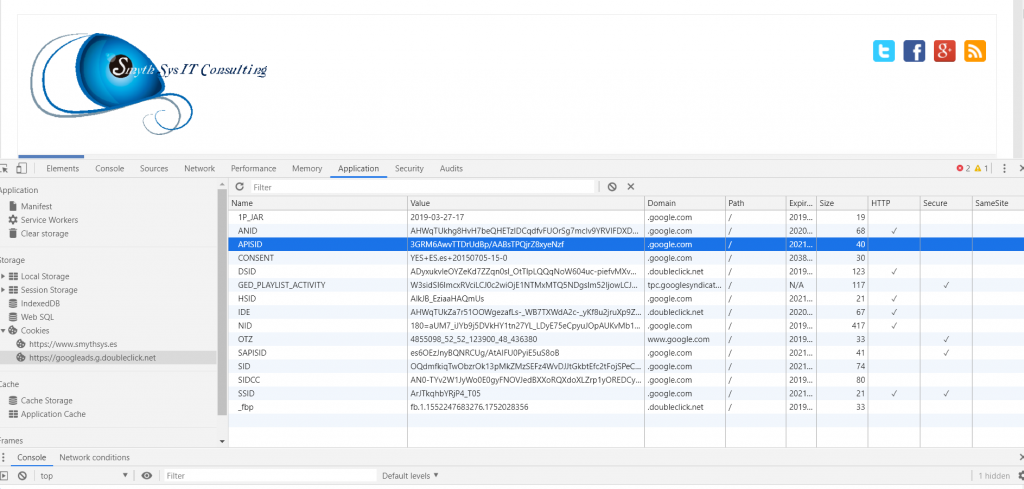

Ya lo hemos explicado en otras ocasiones, en algún artículo. Y sabemos que estamos predicando en el desierto, que la gente no hará caso.Pero nos cansamos de intentar advertirlo. CUIDADO con las aplicaciones CHORRAS (lo siento, la mayoría lo son) que instaláis en Facebook, los móviles, ordenadores, tablets etc. Lo estáis haciendo sin comprobar las condiciones de uso ni los permisos que piden. Y de hecho aceptáis todos los permisos que piden. En Internet si algo es gratis el precio ERES TÚ. “Bua…a mi me da igual lo que cojan de mis datos”. Dice alguno. Si…hasta que empezáis a ver para qué lo pueden usar. Os damos una de miles ideas. Tus fotos pueden usarse para perfiles falsos de redes sociales para insultar, amenazar o compartir contenido pornográfico o pedófilo. Tus fotos pueden usarse para crear perfiles falsos copia de tu perfil. Y engañar, amenazar o timar a tu familia y amigos. Los contactos se pueden compartir/vender para acciones de spam/spoofing y scams. Pueden recoger tu geolocalización y saber qué haces cada día, dónde estás hoy, dónde estás cada día… Pueden ver tus hábitos de comportamiento e interacción con otros usuarios para luego usarlos en aplicaciones de Big Data y realizar campañas que afecten a usuarios. Pueden vender tus datos y sacar beneficio económico. Pueden usar tus datos y fotos para mejorar su software (estás haciendo el trabajo por ellos. Etc… ¿¿De verdad merece la pena por ver tu cara más vieja, o ponerte máscaras estúpidas???