Sencilla regla anti spoofing de dominio en Office 365

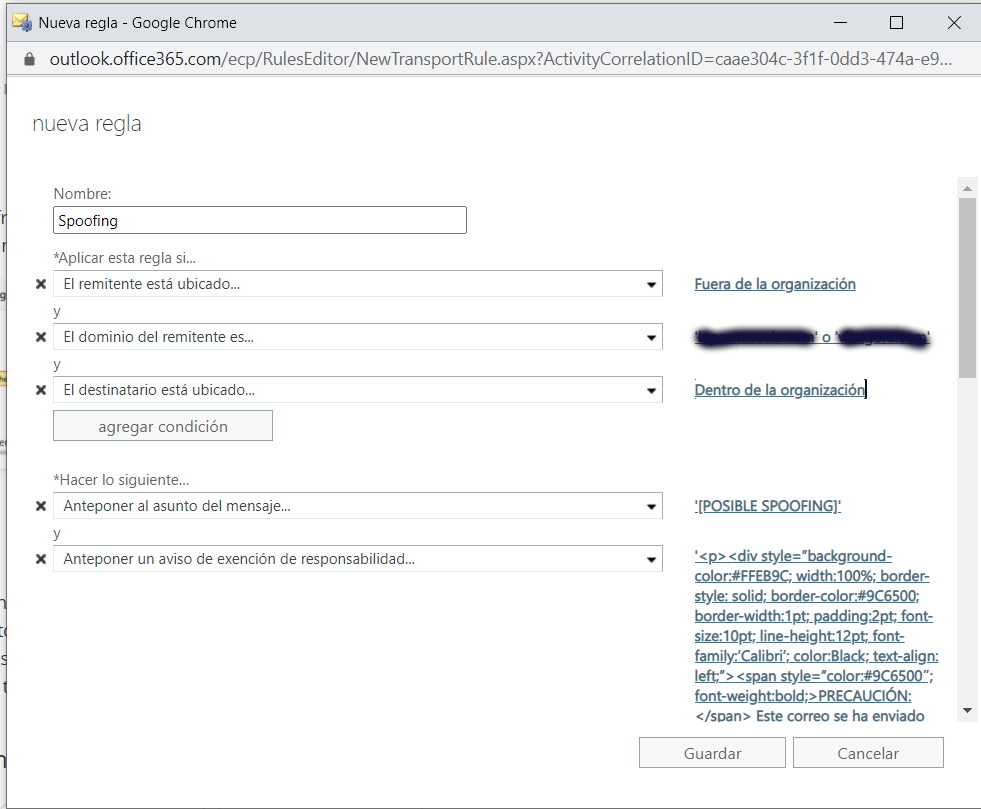

Ya hemos tenido varios casos de clientes que reciben un correo de spoofing, enviado desde un alto directivo de la empresa a una persona encargada de finanzas, indicando que haga una transferencia a una cuenta. El problema es que (deben hacer bastante ingeniería social), las personas son las indicadas, y los correos tienen bastante aspecto de ser reales. Están cada vez mejor conseguidos. Evidentemente es peligroso. Si alguien comete un error, podemos tener un disgusto. Para evitarlo hoy os enseñamos a crear una sencilla regla en el administrador de Office 365 para identificar estos correos de spoofing para el caso del dominio. Es decir suplantan el correo con el dominio incluído. Hay otros tipos y los trataremos otro día. Esto no quita que deberíais siempre revisar la configuración del correo, especialmente los registros SPF, DKIM y DMARC. Cómo crear una regla anti spoofing en Office 365. Nota: en Office 365 existen unas políticas de spoofing en el apartado de Seguridad->Administración de Amenazas->Directivas. Pero son muy básicas. Se puede ajustar más como os enseñamos aquí. Para crear una regla anti spoofing en Office 365 vamos a hacer lo siguiente: Vamos al Centro de Administración de Office 365->Mostrar Todo-> Exchange En la barra de la izquierda pincha en Flujo de Correo. En reglas pincha en el signo más para crear una nueva y en Crear una nueva regla. Pincha en Más opciones debajo de las condiciones. Ponle el nombre que quieras (anti spoofing o similar). En *Aplicar esta regla si… escoge “El remitente” -> “Es externo o interno” -> “Fuera de la organización” y dale a Aceptar. Pincha en “Agregar condición“. Escoge “El remitente”->”Tiene un dominio que es”-> Y pon el o los dominios de tu organización (para que vea si se ha hecho spoofing). Pincha en “Agregar condición“. Escoge “El destinatario”->”Es externo o interno”->”Dentro de la organización”. Ya tenemos las reglas para identificar el spoofing (un correo que viene de fuera, simula tener nuestro dominio y se envía a alguien de nuestra organización). Ahora vamos a ver lo que hacemos con esos correos. En *Hacer lo siguiente… escogemos “Anteponer al asunto del mensaje” y ponemos el prefijo que queramos (por ejemplo [POSIBLE SPOOFING]). Pinchamos en “Agregar Acción“. Escogemos “Aplicar una declinación de responsabilidad al mensaje”-> Anteponer una renuncia de responsabilidad“. En Escribir texto ponemos el aviso que queramos. Os dejamos un ejemplo: En “Seleccionar uno” escoger “Encapsular”. Ya lo tenemos, puedes poner la prioridad que quieras a la regla y pinchar en aceptar. Con esto puedes comprobar que funciona, pero tienes una regla bastante segura que, cuando llega un correo que cumple esas condiciones (externo imitando que es interno) modifica el asunto con [POSIBLE SPOOFING] delante y pone, encima del texto del correo, una aviso alertando que puede ser spoofing e indicando a los usuarios qué pueden hacer.