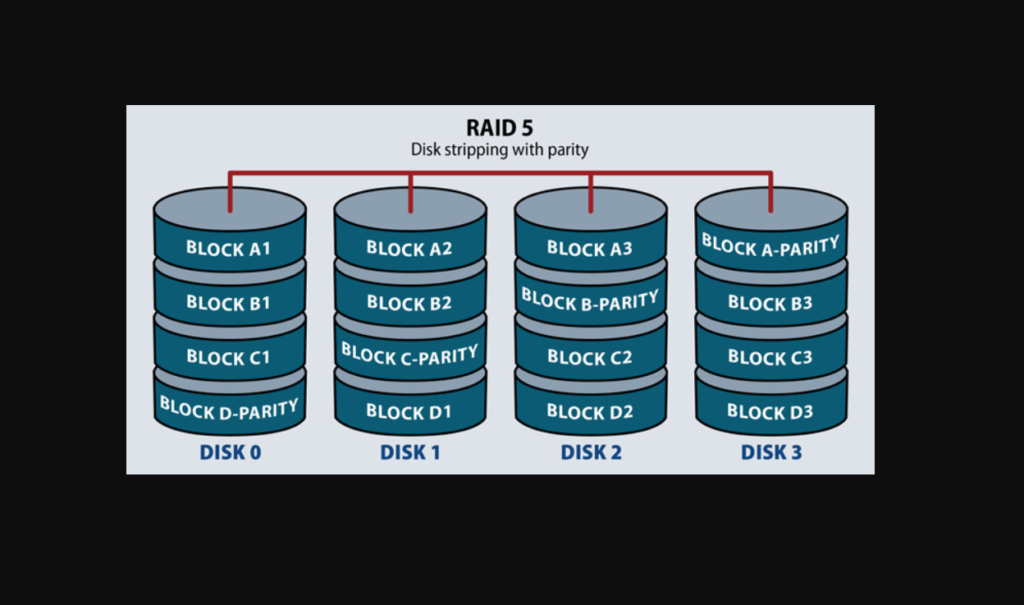

Este artículo lo creo para mí, porque nunca me acuerdo de los tipos de RAID y tengo que andar preguntando a mis técnicos sobre cada uno y sus ventajas. Así lo tengo para referencia futura. RAID (redundant array of independent disks) es combinar varios discos duros para proteger los datos. Algunos proporcionan redundancia, otros más velocidad, y otros ambos. Vamos a tener varios discos y crear un volumen virtual que combine a todos. De esta manera si uno falla físicamente, tenemos el resto para evitar que se pierdan los datos.En algunos RAID la información se escribe a la vez de manera asíncrona en todos (para repartir los datos en varios sitios), en otros RAID se escriben fragmentos de datos en varios discos (y así minimizamos riesgos y repartimos el trabajo). Para que tengamos un RAID, necesitamos una “controladora de RAID“, ya sea hardware o software. La mayoría de las BIOS de los ordenadores actuales incluyen controladoras de RAID por software. Así que las de hardware sólo se dan ya en entornos empresariales grandes. Adelanto que los más usados son RAID 0, RAID 1, RAID 5 y RAID 6. Veamos qué tipos hay. TIPOS DE RAID. RAID 0. En este RAID la información se escribe de manera alterna de un disco a otro (un bit en uno, otro bit en otro). Se crea por velocidad en entornos donde no importe la falta de tolerancia a fallos y prime el rendimiento. Por lo tanto: Ventajas: Velocidad (el doble de ancho de banda). Capacidad (el doble). Si tenías cada disco de 1Tb tienes un volumen de 2Tb. Desventajas: Carece de paridad Carece de redundancia Carece de tolerancia a fallos. Es decir, como la información se escribe en los dos discos, si perdemos uno se pierde la mitad de la información (y por lo tanto, realmente toda). RAID 1. El llamado RAID espejo. Guarda la información en ambos discos (la misma) de manera simultánea. Por lo tanto tiene duplicidad de datos y mejora la lectura (al poder leer de cualquiera de los dos discos). Ventajas: Los datos en duplicados. Si se estropea un disco, tenemos los datos en el otro). En caso de rotura de un disco, el RAID sigue funcionando con el otro y se reconstruye si se le añade uno de reemplazo. Desventajas: No mejora la capacidad. De hecho el RAID es tan grande como el menor de sus discos. No mejora en rendimiento de escritura, de hecho es peor al tener que escribirlo en los dos discos. Se usa mucho en entornos domésticos donde se necesite copia de seguridad y sólo tengamos dos discos (NAS por ejemplo). RAID 5. Se puede crear a partir de tres discos. La información se pone en todos menos uno, que se dedica a copia de seguridad.La información se distribuye a nivel de bloques por todos los discos, y la paridad también. Lo importante de este RAID, y la razón por la que es uno de los más usados en entornos con tres o más discos, es que permite que un disco se retire o se estropee sin afectar al RAID. Al reemplazar el dañado se recupera todo. Ventajas: La velocidad de lectura se multiplica por el número de discos menos uno. Si falla un disco no pasa nada. Se mejora la lectura por que se reparte entre todos los discos. Aunque no tanto como en el RAID 0 porque además de la información hay que añadir la paridad. Desventajas: Necesita al menos tres discos (mayor coste). Si fallan dos discos o más si que se pierde información. RAID 6. Es una mejora del RAID 5 desde el punto de vista de seguridad porque añade otro bloque de paridad (tiene dos). Es decir, pueden fallar dos discos y el RAID seguiría funcionando. La velocidad mejora en n-2 obviamente. Por lo tanto tiene las ventajas y desventajas del RAID 5, con algo más de seguridad. Poco o nada usados (pero los ponemos por cuestiones teóricas). RAID 2. No se ha usado casi. En teoría se repartía la información entre varios discos con un código de error (Hamming). En teoría se conseguían altas tasas de transferencia. Pero como los HDD suelen incluir códigos de errores, la complejidad del de Hamming hacía poco viable esta opción. RAID 3. Tampoco se ha usado casi. Dedicaba uno de los discos a paridad. La información se repartía, a nivel de bytes, entre el resto. Pero no añadía ventajas sustanciales y fue sustituido por el 5. RAID 4. No se ha usado casi. Dedicaba uno de los discos a paridad. La información se repartía, a nivel de bloques, entre el resto. Como el 3 fue sustituido por el 5.