Recuperar la clave de Bitlocker en cuentas personales y de empresa.

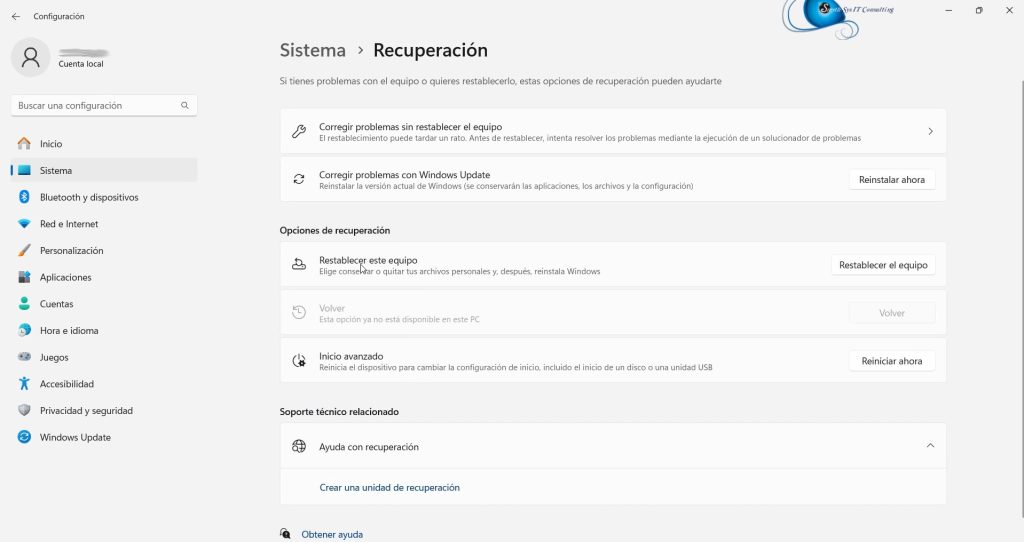

Bitlocker es la herramienta de cifrado de disco de Microsoft. Es una medida de seguridad interesante. ¿Por qué? Porque si te roban el ordenador, no hay manera de que entren y te roben los datos. A lo mejor no es para todos los usuarios, aunque a nadie nos apetece que nos quiten fotos, documentos privados etc. Pero para empresas, por ejemplo es un elemento casi impresdincible. El problema sucede cuando hay un problema con el disco y nos pide una clave de cifrado, o la hemos perdido. Es larga, y no se puede recordar. Y puede que no la tengas apuntada. Afortunadamente, como se debe hacer con una cuenta de Microsoft, personal o de empresa, la podemos recuperar en línea. Aquí te enseñamos cómo hacerlo. Links que necesitas para el vídeo: