Snappy Driver Installer Origin: programa para mantener los drivers actualizados

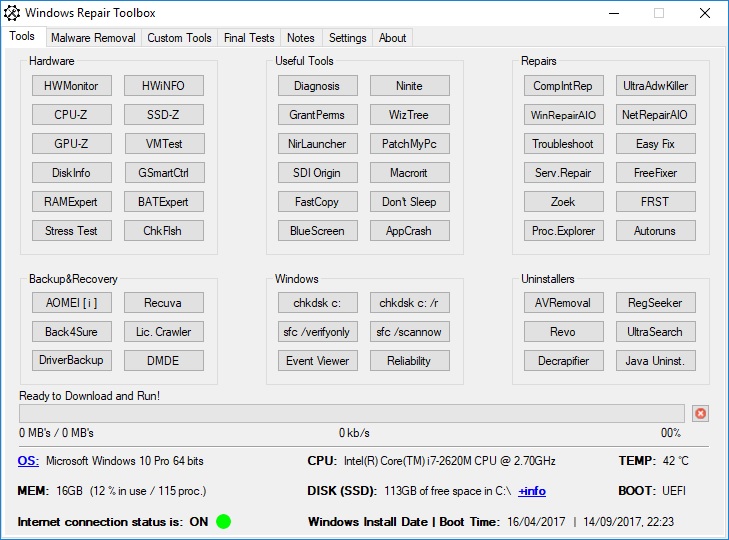

Hemos hablado ya sobre varios programas para mantener los drivers de tu ordenador actualizados. Algo muy recomendable para arreglar problemas que pueda tener tu ordenador y conseguir optimizarlo. Si, en ocasiones puedes tener también errores con un driver nuevo, pero con revertir al anterior se arregla. Hoy os queremos hablar de Snappy Driver Installer Origin (SDI Origin para los amigos) y Snappy Driver Installer (el primero es un fork del segundo). Unos pequeños programas que nos han convencido y que usamos ahora a la hora de realizar estas tareas. Es visualmente feo, para que mentir. Parece hecho hace 10 años. Pero, para nosotros, tiene ciertas ventajas sobre otros: no se queda residente (como Driver Booster) así que no carga el sistema. Es verdad que el que se quede residente es útil para gente que no esté acostumbrada a hacer actualizaciones periódicas. Pero nosotros lo estamos. Encuentra más drivers que otros, según hemos visto. Presenta opciones de varias versiones de drivers para descargar e instalar y puedes elegir. Puedes elegir la opción del punto de restauración e instalar todo con un sólo click. El programa lo puedes instalar desde la web de los autores (en el enlace más arriba), como nosotros, usar el Windows Repair Toolbox (útil para estas cosas). Cuidado con buscarlo en Google porque podéis llegar a páginas que copian el programa e instalan malware. Su uso después es muy sencillo, os dejamos un vídeo explicándolo. Recuerda, actualizar los drivers, y mantenerlos así, es muy importante. PD: a 01-06-2022 usamos más SDI (Snappy Driver Installer) que su fork, porque el segundo parece más desactualizado.