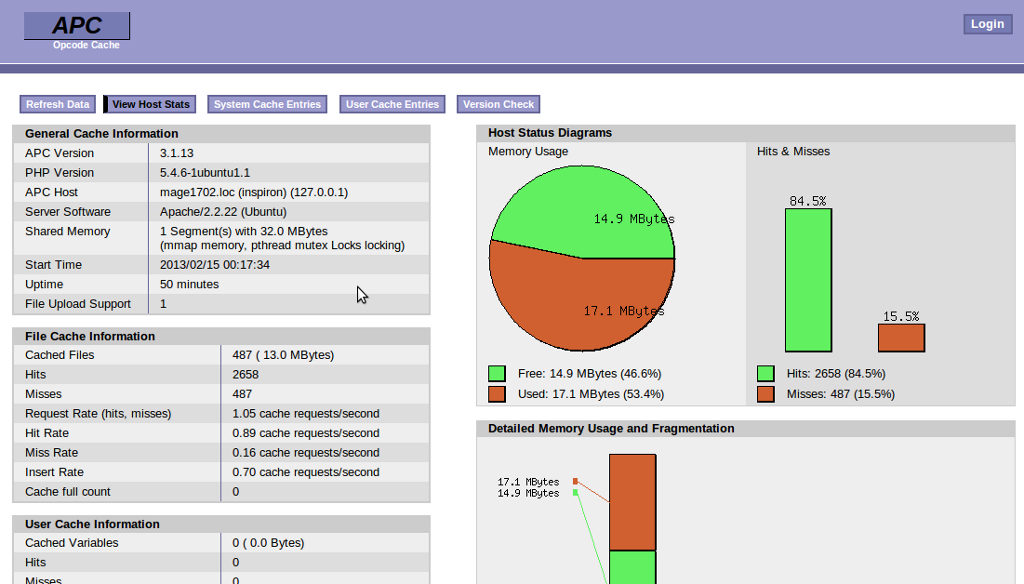

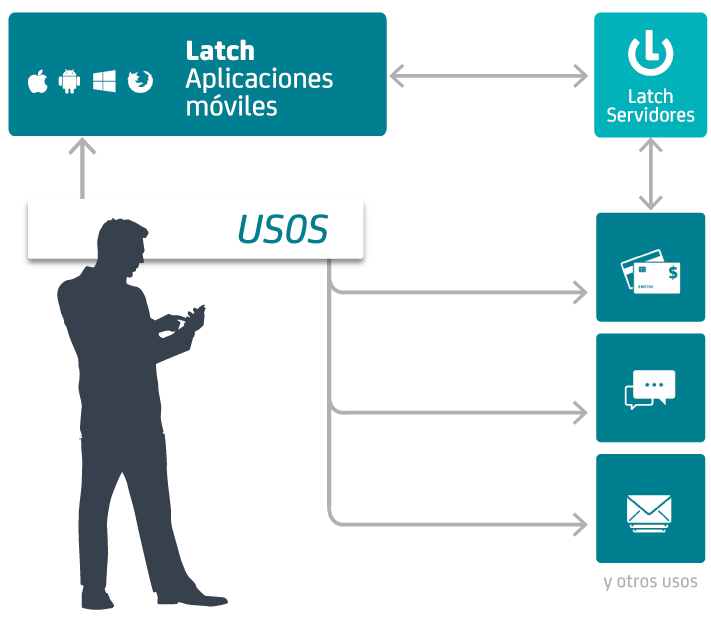

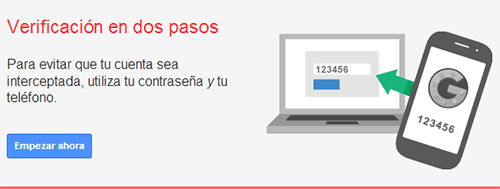

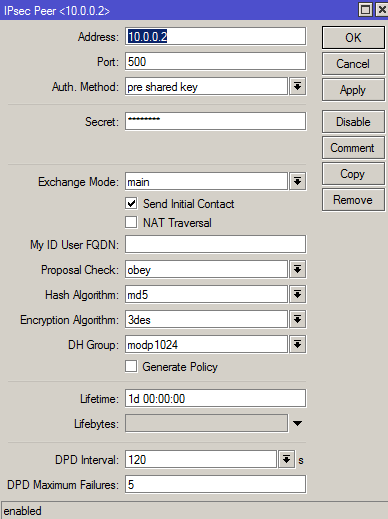

Después de los problemas mencionados en los artículos anteriores esta semana, está claro que las contraseñas largas no sirven mas que para ataques directos y la autenticación de dos pasos es molesta (y por lo tanto muchos usuarios no lo usarán). Si queréis que os lo explique Chema Alonso en esta charla lo hace de maravilla, paso por paso con el razonamiento que hemos expuesto estos días. También cuenta cómo llegaron a la idea de Latch, pero ahora lo resumo. Latch, de Elevenpaths, me parece una idea genial, no exagero: simple útil y cómoda. Le veo mucho futuro y responde a la necesidad de otra manera de securizar los servicios y las webs sin que sea tan incómodo que no se use. Sigue la idea de los cerrojos tradicionales de las puertas (latches), es decir, si tengo el cerrojo echado desde dentro, me da igual que tengas la llave no entras. El mecanismo es “simple”. Instalas Latch en tu servicio, servidor o web (hay plugisn, widgets, líneas de código etc para ello), activas en el servidor de Elevenpaths el latch del servicio que quieres y los pareas. Con eso ya tienes un cerrojo para esa aplicación (puedes tenerlo para las que quieras). Elevenpaths sólo sabe que tienes un cerrojo para una aplicación en una IP, nada más. ¿Cómo funciona? Muy sencillo, cuando sepas que nadie va a querer entrar en tu servicio o web echas el cerrojo (por ejemplo desde una aplicación en tu móvil). Se puede programar que esté echado ciertas horas, caso típico de por la noche. También puedes dejarlo siempre echado y quitarlo sólo en el momento que vayas a entrar. Al servicio sólo se puede acceder cuando el usuario sea correcto, la contraseña sea correcta Y el latch esté abierto. Esas tres combinaciones. Por más que alguien pruebe el usuario y la contraseña correctos (por ejemplo si te lo han robado), si el latch está cerrado no entrarán. Es más, te llegará un aviso por sms al móvil y eso te servirá para saber que alguien tiene tu contraseña y cambiarla. ¿Qué pasa si pierdes o te roban el móvil? Entras por web en Elevenpatch, borras los latch y creas otros. ¡FÁCIL! La idea es sencillísima pero tiene muchísimo potencial porque de este que es el uso normal han ido desarrollando más y permiten tener varios candados (que sólo puedas acceder abriendo dos candados tipo la seguridad de los misiles en las películas :-D), candados no sólo a la web sino a servicios específicos como pagos, newsletter etc (para que sólo se puedan usar cuando quieras) y mucho más. Lo único que “me escama” es por qué es algo tan sencillo y con tantas opciones gratis y hasta cuando. Eso si, yo lo estoy empezando a usar en mis servicios y lo iré recomendando a los clientes, porque realmente me parece un avance tremendo en seguridad y usabilidad de la misma. Pronto nos centraremos en su uso en los diferentes servicios según los vayamos probando. El único fallo que le encuentro es que sea concepto tipo Blackberry, es decir que todos dependamos del servidor de ElevenPaths. Si este se cae o hay algún fallo…el cristo que se monta es enorme 😀 Más Info: – Latch: Cómo proteger las identidades digitales (I de IV) – Latch: Cómo proteger las identidades digitales (II de IV) – Latch: Cómo proteger las identidades digitales (III de IV) – Latch: Cómo proteger las identidades digitales (IV de IV)